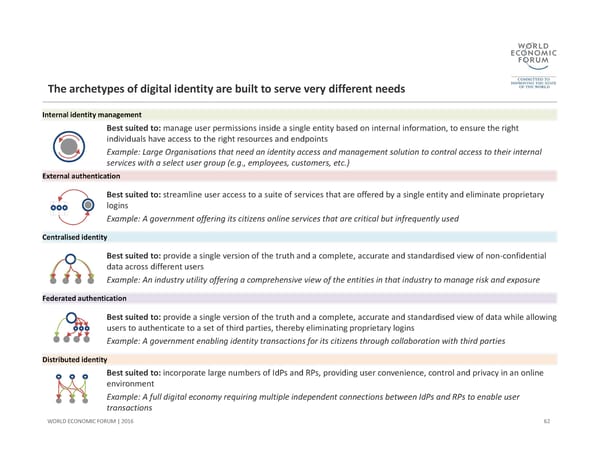

The archetypes of digital identity are built to serve very different needs 62 WORLD ECONOMIC FORUM | 2016 Internal identity management Best suited to: manage user permissions inside a single entity based on internal information, to ensure the right individuals have access to the right resources and endpoints Example: Large Organisations that need an identity access and management solution to control access to their internal services with a select user group (e.g., employees, customers, etc.) External authentication Best suited to: streamline user access to a suite of services that are offered by a single entity and eliminate proprietary logins Example: A government offering its citizens online services that are critical but infrequently used Centralised identity Best suited to: provide a single version of the truth and a complete, accurate and standardised view of non‐confidential data across different users Example: An industry utility offering a comprehensive view of the entities in that industry to manage risk and exposure Federated authentication Best suited to: provide a single version of the truth and a complete, accurate and standardised view of data while allowing users to authenticate to a set of third parties, thereby eliminating proprietary logins Example: A government enabling identity transactions for its citizens through collaboration with third parties Distributed identity Best suited to: incorporate large numbers of IdPs and RPs, providing user convenience, control and privacy in an online environment Example: A full digital economy requiring multiple independent connections between IdPs and RPs to enable user transactions

A Blueprint for Digital Identity Page 62 Page 64

A Blueprint for Digital Identity Page 62 Page 64