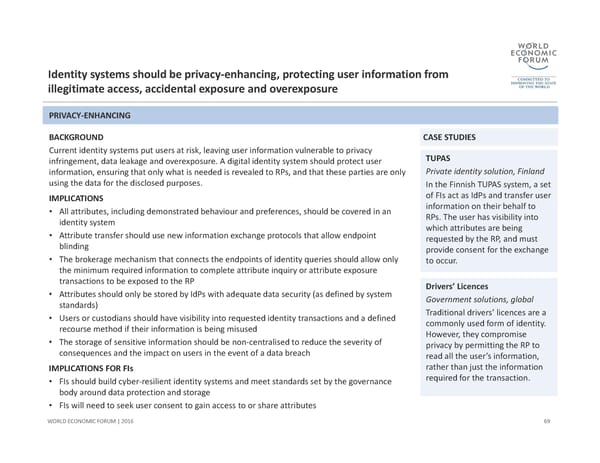

Identity systems should be privacy‐enhancing, protecting user information from illegitimate access, accidental exposure and overexposureBACKGROUND Current identity systems put users at risk, leaving user information vulnerable to privacy infringement, data leakage and overexposure. A digital identity system should protect user information, ensuring that only what is needed is revealed to RPs, and that these parties are only using the data for the disclosed purposes. IMPLICATIONS •All attributes, including demonstrated behaviour and preferences, should be covered in an identity system •Attribute transfer should use new information exchange protocols that allow endpoint blinding •The brokerage mechanism that connects the endpoints of identity queries should allow only the minimum required information to complete attribute inquiry or attribute exposure transactions to be exposed to the RP •Attributes should only be stored by IdPs with adequate data security (as defined by system standards) •Users or custodians should have visibility into requested identity transactions and a defined recourse method if their information is being misused •The storage of sensitive information should be non‐centralised to reduce the severity of consequences and the impact on users in the event of a data breach IMPLICATIONS FOR FIs •FIs should build cyber‐resilient identity systems and meet standards set by the governance body around data protection and storage •FIs will need to seek user consent to gain access to or share attributes 69 TUPAS Private identity solution, Finland In the Finnish TUPAS system, a set of FIs act as IdPs and transfer user information on their behalf to RPs. The user has visibility into which attributes are being requested by the RP, and must provide consent for the exchange to occur. WORLD ECONOMIC FORUM | 2016PRIVACY‐ENHANCING CASE STUDIESDrivers’ Licences Government solutions, global Traditional drivers’ licences are a commonly used form of identity. However, they compromise privacy by permitting the RP to read all the user’s information, rather than just the information required for the transaction.

A Blueprint for Digital Identity Page 69 Page 71

A Blueprint for Digital Identity Page 69 Page 71